| CORTAFUEGOS GRATUITOS |

|

|

|

| SOFTWARE - General |

| Mércores, 19 Setembro 2007 13:11 |

|

There are no translations available. Actualmente, la seguridad informática es uno de los temas que más preocupan a los usuarios de ordenadores... CORTAFUEGOS GRATUITOSActualmente, la seguridad informática es uno de los temas que más preocupan a los usuarios de ordenadores. Cuando conectamos nuestro ordenador a Internet nos enfrentamos a la posibilidad de que otro internauta acceda a nuestros datos almacenados como vídeos, fotografías, archivos, etc. o lo que es peor a los datos de cuentas bancarias y contraseñas de acceso a correo y otros servicios; eso si no es uno de los que se divierten eliminando archivos o bien estropeando el ordenador. En ocasiones incluso nos instalan rutinas para tener acceso a los programas de nuestra máquina, ejecutando de forma invisible cualquier aplicación que desee o incluso controlando o configurando opciones de nuestro sistema operativo. Una de las primeras decisiones que un usuario debe tomar es la de adoptar medidas según el grado de protección que necesite. No es lo mismo un puesto independiente, que un ordenador conectado en red con otros dentro de una oficina en donde existen múltiples empleados, o que un equipo personal conectado a Internet. Generalmente el nivel de seguridad debe incrementarse con el aumento de la complejidad del sistema. Por defecto nuestro sistema operativo, y en concreto Windows, ofrece una serie de servicios a los demás usuarios de la red. Estos servicios son ofrecidos por algún programa en ejecución mediante puertos de comunicación, por lo que cualquier internauta puede acceder a ellos sabiendo la dirección IP de nuestro ordenador y el número del puerto. A esto deberíamos añadir los errores (bugs) de seguridad que detectan en el sistema operativo y deben ser actualizados mediante parches (service packs). Pero, ¿cómo puede saber alguien nuestra dirección IP?. La verdad es que no la conocen sino que realizan barridos o escaneos entre diferentes rangos hasta encuentran algún ordenador que ofrece un servicio y no está protegido. Los puertos están clasificados en puertos IANA, puertos registrados y puertos dinámicos. Los puertos IANA (estandarizados por la organización Internet Assigned Numbers Authority) son los 1024 primeros y fueron asignados para estandarizar la comunicación entre ordenadores. Los puertos registrados están comprendidos entre el 1024 y el 49151 y tienen programas asignados, aunque no están estandarizados. El resto son puertos dinámicos y se encuentran entre el 49152 y el 65535 sin ningún programa concreto definido. Para conocer los puertos abiertos de nuestro ordenador, es decir, los servicios que ofrecemos, podemos abrir una consola de intérprete de comandos de Windows y teclear el comando netstat a. Podremos comprobar que existen múltiples puertos en estado LISTENING, es decir, escuchando o esperando una conexión. Un cortafuegos o firewall es un programa que controla todos los programas y servicios que se están ejecutando en nuestro ordenador vigilando toda comunicación entrante o saliente que se produzca. En ocasiones incluso controlan opciones de los propios programas, principalmente de navegadores, como ventanas emergentes, envío de contraseñas, banners de publicidad, cookies, etc. El usuario puede realizar un control desde este tipo de aplicaciones permitiendo o denegando accesos o simplemente monitorizándolos. Al monitorizar la comunicación creada entre nuestro ordenador y el resto de máquinas de Internet, comprobaremos que existe una gran cantidad de paquetes transmitiéndose creando un tráfico continuo. Estos paquetes con información y comandos tienen un origen identificado por un programa que se ejecuta en una máquina conocida por su dirección IP que utiliza un puerto de comunicación por el que envía y recibe los datos, y un destino identificado por una dirección IP con un puerto. Los paquetes contienen toda la información necesaria de emisor y receptor por lo que el cortafuegos, al controlarlos, puede discriminar la comunicación que estime peligrosa. La manera de actuar de un cortafuegos es filtrando el tráfico generado entre nuestro ordenador y el resto, pero eso sí, ya sea los de la propia red local o bien los de Internet. Para poder realizar el filtrado necesita una serie de criterios y reglas establecidas en su configuración. Esto significa que un cortafuegos realizará correctamente su función si dispone de reglas bien descritas que le permitan aceptar la información deseada y no peligrosa. Aunque los programas más utilizados para acceder a Internet son los navegadores y los clientes de correo electrónico, en general, casi todos las aplicaciones hoy en día realizan comprobaciones con servidores en Internet para registrarse o realizar actualizaciones, pero además otras muchas se ejecutan de manera transparente ofreciendo servicios de páginas web (http), de transferencia de archivos (ftp), o bien recursos compartidos como carpetas o impresoras a través del protocolo Netbios u otras funciones específicas. Al conectarnos a Internet se genera tráfico desde y hacia los puertos que tenemos abiertos, por lo que en principio somos candidatos para recibir un ataque, pudiendo un intruso penetrar en nuestro ordenador. Los cortafuegos que podemos instalar reciben el calificativo de personales. La función de un cortafuegos personal consistirá en protegernos de los ataques procedentes del exterior (desde Internet) o desde nuestra red local. En ocasiones debemos llevar cuidado incluso de programas que al activarlos intentan acceder a Internet sin un propósito conocido por nuestra parte, pues podrían ser programas de tipo troyano o spyware que conecten con un intruso. Suelen disfrazarse de aplicaciones inocuas pero al aceptarlos posibilitamos que un extraño pueda realizar funciones de control a distancia de nuestro ordenador. Los spyware, que vienen incluidos a veces en ciertos programas freeware, registran la información que se transmite al navegar pudiendo extraer los datos de cuentas bancarias u otra información relevante. Los cortafuegos nos pueden avisar cuando un programa de este tipo intenta realizar registros de la información evitándonos violaciones de nuestra intimidad. Lo que es seguro es que cuanto más tiempo pasemos conectados a Internet mayor será el número de ataques que sufriremos y por lo tanto, mayor el riesgo de intrusión. Los cortafuegos disponen de múltiples opciones que nos permiten configurar las funciones que van a realizar. La mayoría de cortafuegos personales permiten configurar algunas de las siguientes opciones: Opciones básicas:

Opciones para usuarios avanzados:

Algunas características adicionales de los cortafuegos personales:

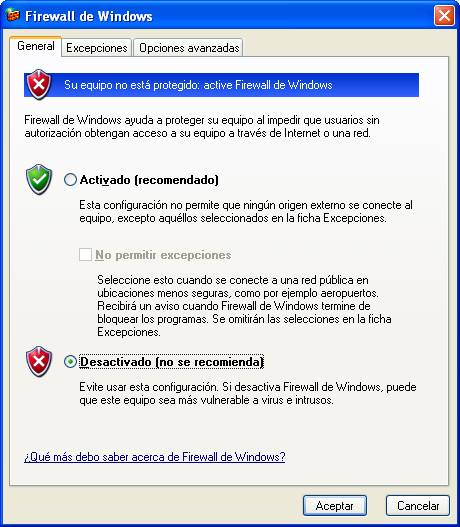

Windows XP dispone de un cortafuegos personal muy simple. Para configurarlo debemos acceder a Mis sitios de red, luego la opción de Ver conexiones de red y en las propiedades de la conexión que deseemos proteger (accesible con el botón derecho del ratón) pulsaremos en la pestaña de opciones avanzadas. Aquí podremos activar o desactivar el Firewall diseñado por Microsoft que por defecto bloquea todo menos las excepciones introducidas en la pestaña correspondiente. Las opciones que ofrece son:

[winxp.png] El principal inconveniente de este cortafuegos es que sólo filtra las conexiones entrantes y no las salientes, por lo que no nos sirve para el filtrado de información con el exterior, es decir, para los programas troyanos. Además para ser personal requiere en una configuración básica de conocimientos previos de red. Así tenemos que para que un usuario permita las entradas del protocolo del programa eDonkey debe conocer que el puerto es el 4661, o bien, que para habilitar entradas a su servidor de páginas web el puerto a habilitar es el 80. En Internet existen programas cortafuegos personales gratuitos para realizar esta misma función, pero ¿qué cortafuegos debemos instalar?. La verdad es que existen muchos y la elección en ocasiones es por características no directamente relacionadas con la función que realizan (ya que todos funcionan básicamente bien) sino por las adicionales, por un interfaz más amigable o bien por el idioma. A continuación daremos un breve vistazo a los cortafuegos gratuitos más usados por los internautas. ZONE ALARMZoneAlarm es un cortafuegos personal orientado especialmente al usuario doméstico sin demasiados conocimientos de seguridad ni de redes. Su interfaz de configuración es extremadamente sencillo y no requiere demasiada experiencia para su correcta configuración. Podemos descargarlo desde la página oficial del programa http://www.zonelabs.com. Existe una versión en castellano, la 4.5.594 y otra versión más actual, de momento sólo en inglés, la 5.5.062. En la instalación debemos indicar el tipo de conexión (módem, cable, ADSL, ), el nivel de conocimientos en seguridad (principiante, usuario avanzado, ) , número de ordenadores conectados y tipo de ordenador (PC, red, portátil, ), aunque no afecta al resultado de la instalación. Una vez iniciado seleccionaremos ZoneAlarm, pues existe otra versión más completa no gratuita que es ZoneAlarm PRO. Aparecerá a continuación un asistente para configurar las siguientes opciones:

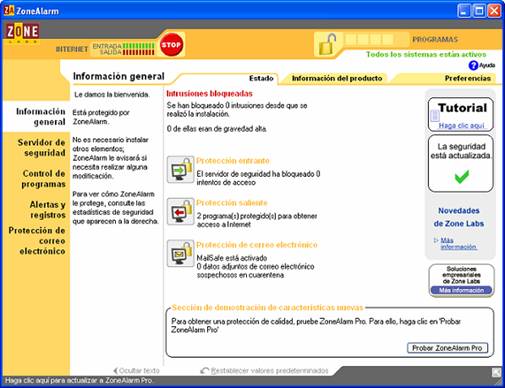

A partir de este momento el cortafuegos mostrará un interfaz para completar la configuración:

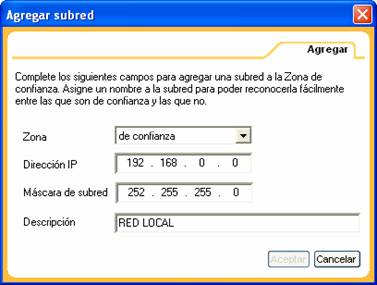

[zonealarm1.png] En Información General, en la pestaña de Preferencias, podemos activar las actualizaciones automáticas, En Servidor de seguridad podemos indicar 3 niveles de seguridad dependiendo del riesgo que deseamos asumir, parametrizado a la zona de Internet o la zona de confianza. La zona de confianza viene definida por un host, una dirección IP, un intervalo de direcciones IP o bien una subred mediante una máscara.. Por ejemplo, si las direcciones de los ordenadores de mi red local son todas 192.168.0.X, podremos definir una zona de confianza que defina mi red local para permitir acceso a los recursos compartidos mediante la opción Subred en la siguiente pantalla.

[zonealarm2.png] Y después indicando los siguientes valores:

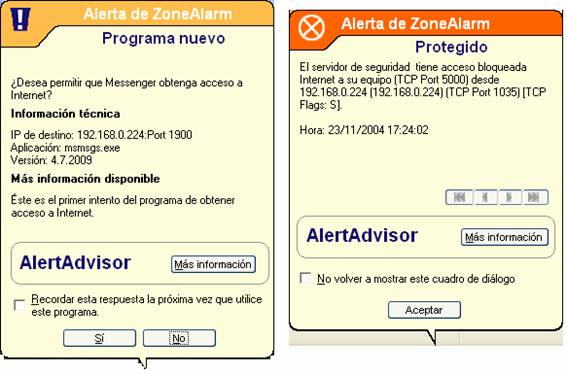

[zonealarm3.png] En control de programas podremos indicar las aplicaciones a las que queremos permitir acceder a Internet o a la zona de confianza, tanto de salida como de entrada. También es posible esperar las alertas e ir configurando estos permisos según se soliciten.

[zonealarm4.png] En alertas y registros podemos tener acceso a visualizar los eventos producidos o pasar a modo servidor, es decir, sin alertas. En protección de correo electrónico también podemos activar el control sobre el correo, siendo éste un complemento del antivirus ya que protege también contra posibles virus desconocidos. Como se puede observar, es un cortafuegos muy sencillo de configurar, pero quizás si deseáramos permitir el acceso a un puerto de nuestra máquina desde cualquier ordenador no lo podríamos hacer, pues sólo se puede definir esto mediante el permiso al programa que realiza el servicio, pudiendo este ofrecer o abrir más puertos. Dispone de un tutorial bastante completo y mediante el icono del candado o el stop podemos bloquear todo el tráfico de Internet. Además no debemos olvidar que está en español lo que permite reconocer fácilmente las opciones de configuración. La mayoría de funciones que echamos en falta se encuentran en la versión PRO que no es gratuita. AGNITUM OUTPOSTEs un cortafuegos personal muy completo, orientado a un público más profesional. Funciona igualmente bloqueando puertos de entrada y salida, así como programas, incorporando además una serie de plug-ins para realizar funciones de bloquear publicidad, contenido de páginas web, caché DNS, contenido activo (controles ActiveX, JavaScript, applets de Java, cookies, etc.), control de archivos adjuntos en el correo electrónico y detección ataques. Podemos descargarlo desde la página oficial del programa http://www.agnitum.com. La versión 1.0 dispone de una instalación en inglés que solicita el lenguaje de funcionamiento del programa, donde seleccionaremos spanish para utilizarla en español. Dispone de una interfaz muy actual y amigable como muestra la imagen siguiente:

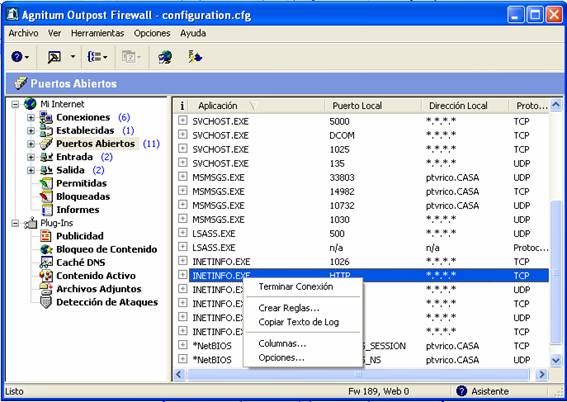

[outpost1.png] En Opciones podemos configurar el registro de eventos, reglas de comportamiento para las aplicaciones, parametrización de opciones del sistema como Netbios e ICMP, nivel de seguridad por defecto e instalar otros plug-ins que estén disponibles. Aunque muchas de estas opciones existen también en otros cortafuegos, Agnitum Outpost permite configurar cualquier regla de permiso que se nos ocurra. Para ello recomendamos que se activen en el menú Ver y Apariencia todas las opciones.

[outpost3.png] A partir de este momento podemos visualizar el estado de todos los puertos abiertos y crear nuevas reglas de comportamiento.

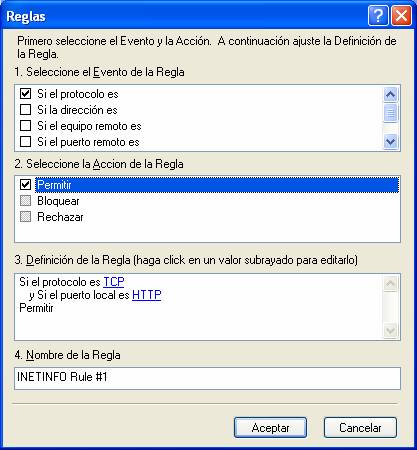

[outpost4.png] El asistente de reglas es fácil de usar y muy completo como muestra la figura. Para permitir cualquier entrada al puerto 80 (http) del procolo TCP (permitir navegar sobre nuestra máquina a cualquier equipo), sea cual sea nuestro servidor, es decir, Internet Information Server, Apache u otro, se utilizarían las siguientes marcas:

Combina potencia y características avanzadas con una destacada facilidad de uso como control de contraseñas, protección antifuga (LeakTest), información detallada, grupos de direcciones configurables, control de actualizaciones automáticas, alertas visuales que permiten crear reglas, personalización del interfaz, etc. Como hemos visto es una de las mejores opciones pues tiene todo lo que necesitamos, se adapta el interfaz a los conocimientos del usuario y además está en español. KERIOKerio Personal Firewall es un cortafuegos gratuito sólo para uso personal, es decir, que para ser usado en empresas es necesario adquirir una licencia de pago. Después de la instalación funcionará como la versión completa durante 30 días, y después como versión libre donde no se da soporte para capacidades de filtro de contenidos (scripts, cookies, archivos adjuntos, etc.), bloqueo de ventanas emergentes, y otras características. Podemos descargarlo desde la página oficial http://www.kerio.com/kpf_download.html aunque no está disponible en español. En su instalación se puede elegir entre modo simple o modo avanzado, necesitando en este último de conocimientos de redes. Kerio Personal Firewall versión 4 dispone de reglas que pueden configurarse manualmente o descargarse preconfiguradas. Una característica interesante es su capacidad de monitorizar la integridad de aplicaciones y archivos, lo que permite detectar infecciones de virus. También incorpora capacidades de detección de intrusos o ataques. En el primer reinicio con Kerio instalado nos detectará la tarjeta de red (interfaz de conexión) por la que accedemos a Internet y se preconfigurará. Al entrar al programa nos mostrará la pantalla siguiente:

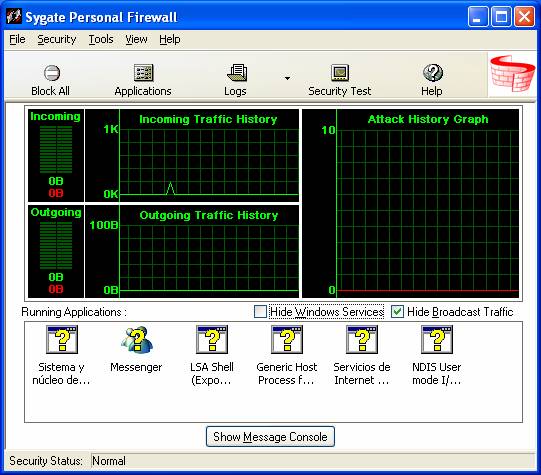

[kerio1.png] En Overview podemos consultar las conexiones activas de cada servicio o aplicación que se esté ejecutando, configurar las actualizaciones automáticas y exportar/importar diferentes configuraciones. En Network Security parametrizamos los permisos de las aplicaciones y servicios que han solicitado comunicación de red, definimos los grupos de direcciones de confianza y otras opciones avanzadas. En System Security configuramos los permisos de las aplicaciones y servicios del equipo pudiendo aplicar comportamientos por defecto. En Intrusions podemos habilitar el control de contraseñas, el de escaneo de puertos y activar permisos según el tipo de intrusión. En Web definiremos el control de contenidos, que como se ha comentado anteriormente no estará disponible a partir de 30 días. Como opción también podemos bloquear todo el tráfico de Internet mediante el botón de stop y observar el tráfico de red mediante un gráfico atractivo. Es un cortafuegos muy completo pero además de no estar en español existen muchas opciones importantes que no están disponibles en la versión gratuita. SYGATESygate Personal Firewall es gratuito sólo para uso personal y su versión 5 ofrece un interfaz amigable protegiendo el ordenador frente a hackers y programas de tipo troyano, además de incluir características de niveles de protección, registro de eventos, control de privacidad, etc. Como se puede observar en la siguiente imagen, el interfaz de entrada es muy atractivo y muestra estadísticas de tráfico de red y ataques en tiempo real.

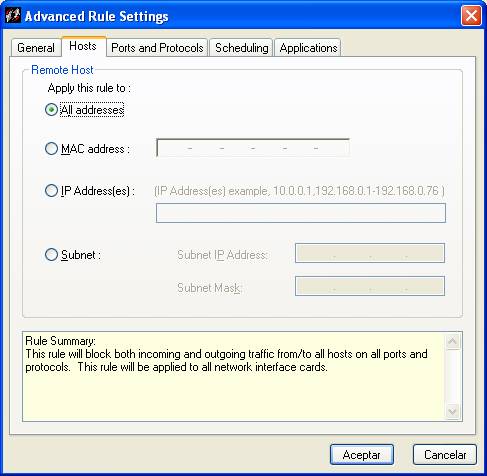

[sygate1.png] Dispone a través del menú en Tools de asistentes para configuración de permisos de aplicaciones, de múltiples parámetros de comportamiento del sistema y de un avanzado asistente para crear reglas pudiendo indicar cualquier IP, rango o puerto que necesitemos.

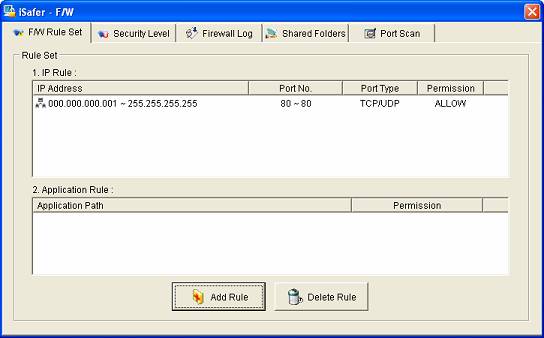

[sygate2.png] Como cualquier buen cortafuegos dispone de diferentes niveles de protección, filtro de tráfico de difusión (broadcast), bloqueo de servicios, control de contraseñas, un buen registro de eventos, control de paquetes ICMP, mensajes de alertas, etc. Este cortafuegos es una buena opción aunque el asistente de reglas necesita de conocimientos avanzados de red y no está disponible en español. iSafer Winsock iSafer Winsock es un cortafuegos que además de ser gratuito es software libre y tiene licencia GPL. La licencia GPL se aplica al software de la FSF (Free Software Foundation) y el proyecto GNU otorgando al usuario la libertad de compartir el software y realizar cambios en él. Dicho de otra forma, el usuario tiene derecho a usar el programa, modificarlo y distribuir las versiones modificadas pero no tiene permiso de realizar restricciones propias con respecto a la utilización de ese programa modificado. La licencia advierte que el software debe ser gratuito y que el paquete final, también debe serlo. Permite especificar un nivel de seguridad de forma sencilla que interactuará con las reglas creadas. Puede descargarse su versión en inglés en http://prdownloads.sourceforge.net/winsockfirewall/winsock-firewall-2.0-English--setup.exe?download. Al instalarse aparece un pequeño interfaz como muestra la ventana siguiente:

[iSafer.png] Podemos bloquear el ordenador con Lock Screen donde la contraseña por defecto es 123. Deberemos pulsar Start para que comience a funcionar. Pulsando en Option aparece una ventana con varias pestañas para configurar las opciones disponibles.

Crear reglas no es tan sencillo como en otros cortafuegos, puesto que hemos visto cómo nos preguntan cuando detectan que alguna aplicación intenta hacer uso de la conexión y se aplican reglas por defecto. En iSafer debemos crearlas nosotros mismos manualmente o de forma semiautomática desde la pestaña Firewall Log. A través de las pestañas podemos ver el estado de los puertos, el nivel de seguridad aplicado un registro de eventos, y una herramienta para comprobar las carpetas compartidas. Es un cortafuegos muy simple y requiere que el usuario tenga conocimientos de redes, pues los asistentes son poco amigables. Además no hemos de olvidar que sólo está disponible de momento en inglés. OTROS CORTAFUEGOS GRATUITOSExisten otros cortafuegos gratuitos como: Filseclab Es un cortafuegos que permite controlar la conexión a Internet en tiempo real, asignando a las aplicaciones permiso de acceso y controlando los intentos de ataque desde el exterior. Además muestra detalles del tráfico producido y de la conexión del ordenador mediante un atractivo diseño. Puede descargarse su versión en inglés en http://www.filseclab.com. Dispone de tres niveles de seguridad, control de eventos a través de ficheros log, un asistente para crear las reglas y filtros para las aplicaciones y el sistema que controlan el funcionamiento del programa. Además incorpora filtros para la navegación por determinadas páginas web. Jetico Jetico Personal Firewall realiza las funciones básicas de protección de intrusiones y control de aplicaciones y servicios que intentan acceder a la conexión. Se pueden establecer diferentes niveles de seguridad y monitorizar el tráfico de paquetes producido. Puede descargarse su versión en inglés en http://www.jetico.com. Existen perfiles preconfigurados de seguridad que posteriormente pueden modificarse mediante reglas de filtrado según las necesidades. WyvernWorks Es un cortafuegos sencillo de usar pudiendo monitorizar todos los accesos a la conexión permitiendo o denegando permiso a cada aplicación que lo solicite. Puede descargarse su versión en inglés en http://www.wyvernworks.com/firewall.html . WyvernWorks Firewall dispone de un gran número de funciones integradas en un interfaz actual y de fácil manejo. CONCLUSIONESAunque la instalación de programas como antivirus o cortafuegos no garantiza una total seguridad, es recomendable protegernos para que la mayoría de intrusos encuentren suficientes problemas al intentar atacarnos y desistan de sus intenciones. Además, deberíamos tomar una serie de medidas de seguridad básicas para evitar en lo posible riesgos innecesarios, como:

Debemos tener en cuenta que todos los fabricantes aquí mencionados actualizan continuamente sus productos y pueden añadir funciones que en las versiones probadas no estén disponibles, por lo que es aconsejable leer las indicaciones que nos informan de las características incorporadas en las nuevas versiones que aparezcan. * Los productos o marcas mencionados en este artículo están registrados por sus respectivas compañías. |